В 2013 году мир узнал об ударившемся в бега Эдварде Сноудене, который раскрыл факт всеобъемлющей слежки, что вызвало бурную реакцию во всём мире. Власти множества стран высказались о своём намерении «что-то сделать», но это «что-то» оказалось совершенно не разбирательством, пресечением и наказанием в исполнении ЕСПЧ или суда Гааги. Фактически разоблачение Эдварда привело к повальной автоматизации во всех ведущих разведках мира, а также легализации сбора сведений о людях.

Сегодня мы живём в мире, который изменился совсем не так, как предполагал Эдвард, а таргетированная реклама, защита «персональной информации» и сливы баз данных уже никого не удивляют.

Состязания хакеров

В 1993 году зародилась первая крупнейшая конференция хакеров, расположившись в Лас-Вегасе, штат Невада. Название выбрали символичное – DEF CON, что буквально отсылает к названию шкалы готовности вооружённых сил Соединённых Штатов Америки. Большинством слушателей и участников конференции являются специалисты по информационной безопасности, журналисты, юристы, госслужащие, а также хакеры разных специализаций.

Со временем конференция из места обмена опыта и трудоустройства превратилась в одну из самых престижных площадок для соревнований. Дисциплин много, хотя начинали всё с банального «захвата флага» (CTF). Наверняка в голове сразу представляется толпа школьников в компьютерном классе, играющих в игру, но это немного не так.

Изначально команды просто соревновались во взломе цели (ноутбука, сервера, доступа) на скорость, не забывая параллельно атаковать противника. Впоследствии весь процесс оброс дополнительными дисциплинами, за выполнение которых участники получают баллы:

1. Reverse – разбор бинарного, состоящего из единиц и нулей, кода и поиск уязвимостей.

2. Exploit – поиск и использование уязвимостей.

3. Web – задачи на веб-безопасность.

4. Crypto – изучение и поиск слабостей криптографических алгоритмов. Простым языком – взлом шифра, сродни взлому «Энигмы».

5. Stegano – добыча зачастую зашифрованной, скрытой информации из исходного файла.

6. Forensic – имитация расследования и анализ файлов. Это задачи, связанные с восстановлением удалённых файлов и скрытых разделов. Часто анализируются вирусы или базы данных.

7. PPC (Professional Programming and Coding) – прикладное программирование.

8. Misc – «нештатные» задачи вроде конкурентной разведки или развлечения.

Соревнования давно стали международными, а более мелкие вариации регулярно проводятся и у нас в России. Некоторые из них становятся пропуском в Лас-Вегас. На момент написания статьи команды под нашим флагом занимают на международной арене 3, 8, 23 и 40 место из просмотренного мною топ-50. К сожалению, ни успехи в этом направлении, ни проводимые мероприятия у нас на национальном уровне практически не освещаются.

Кстати, в 2018 году Китай запретил своим экспертам в области информационной безопасности участвовать в международных соревнованиях. Это при том, что команды из Китая были одними из сильнейших.

Охота на хакера

Впервые в СССР задокументированной хакерской атаке с поимкой виновного подвергся «Автоваз» в 1983 году. Конечно, по нынешним меркам это происшествие скорее относится к диверсии, но программист занимающийся обслуживанием компьютеров нарушил работу конвейера на 3 дня.

В ходе расследования оказалось, что это далеко не первый случай, но другие программисты, умышленно нарушающие работу, сами ликвидировали проблему и получали за это премии, награды и надбавки. Тем не менее даже за 3 дня простоя ущерб был нанесён в миллионы рублей, а в 1983 это была совершенно иная ценность денег.

Одним из первых осужденных хакеров в США стал Кевин Митник, который в 12 лет использовал уязвимости телефонных сетей. Впоследствии он получил еще несколько сроков, в том числе за взлом сети «Пентагона».

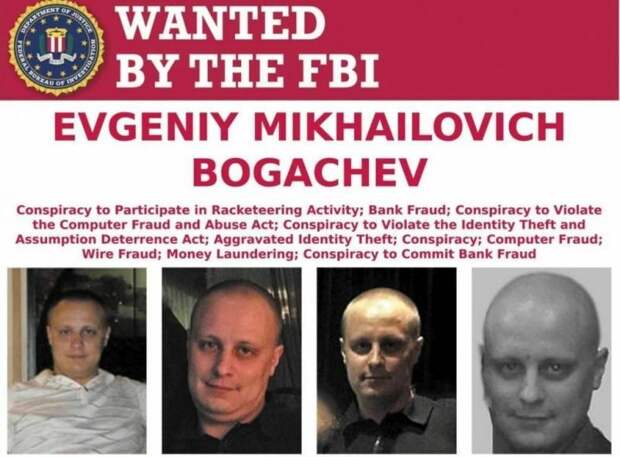

Одним из самых неуловимых хакеров, личность которого установлена, является россиянин Евгений Богачёв. Талантливый программист, предприниматель и лидер – Евгений сначала создал вирус Zeus, а затем начал продавать его другим хакерам, оказывая им техническую и информационную поддержку.

В итоге получился настоящий высококлассный продукт, а за информацию о местонахождении Евгения назначена награда в 3 миллиона долларов.

В большинстве случаев хакеры и их группы преследуют цели банального обогащения, но есть и те, кто вмешивается как во внутреннюю, так и во внешнюю политику стран. США до сих пор обвиняет Россию во вмешательстве в выборы 2016 года, когда атаке подверглись сервера Демократической партии США и комитета Демократической партии по выборам в Конгресс. В ходе атаки всплыла дополнительная информация о террористических атаках на консульство США в Бенгази в 2012 году.

В 2020 году хакеры из группы Anonymous атаковали сети правоохранительных органов и спецслужб США. В результате было получено 269 гигабайтов секретных данных, а также документы по планированию и разведке за последние десять лет. Включая те, которые подтвердили наличие слежки за активистами Black Lives Matter.

В целом подобные атаки даже на государственные структуры ограничивались получением закрытой информации. Однако 2022 год показал, что возможности здесь куда более широкие.

Как хакеры вернули транзит в Калининградскую область?

С начала специальной военной операции с помощью кибератак стали не только воровать данные, например, весенний слив базы клиентов «Яндекс.Еды», но и целенаправленно нарушать работоспособность государственных сервисов.

Например, из-за проблем с транзитом в Калининградскую область группировка Killnet на двое суток нарушила работоспособность литовского аналога «Госуслуг», аэропорта столицы и двух городов, Центрального государственного архива, Высшего административного суда, Государственной налоговой инспекции, сейма и правительства страны, системы электронного декларирования, крупной сети АЗС, телекоммуникационной компании Telia Lietuva и ряда фирм поменьше.

Транзит, как мы знаем, в итоге вернули. Конечно, это не единоличная заслуга хакеров, но каков размах? Совершить нападение такого масштаба на одну из стран, входящих в ЕС. Против кого после такого санкции вводить?

Кроме Литвы досталось еще и Польше. Были выведены из строя почти все сайты правоохранительных органов, портал налоговой службы, а также парализована работа восьми польских аэропортов.

Выводы

Девять лет прошло от момента, когда все узнали о слежке в интернете до хакерских атак на социальные структуры стран участников вооружённых конфликтов. Учитывая, что интернет появился всего 50 лет назад, события развиваются стремительно.

Спутниковые группировки вроде Starlink, программы мониторинга вроде DELTA, дроны разной степени сложности, атомные электростанции, обязанные передавать данные в МАГАТЭ, аэропорты с системами бронирования и логистики, больницы с оцифрованными картотеками, школы, магистральные сети связи и местные интернет-провайдеры, операторы сотовой связи – всё это связано с единой сетью, которую уже невозможно изолировать. Достаточно взломать смартфон довольно высокопоставленного военного, чтобы получить отличный шанс узнать что-то крайне важное.

Вы же не думаете всерьёз, что товарищ генерал разбирается во всех этих сложностях вроде вирусов, уязвимостей, шифрований и хочет пользоваться неудобным безопасным «кирпичом» вместо привычного устройства?

Насколько сложной является такая задача для опытного специалиста, с учётом того, сколько наших соотечественников становится жертвами мошенников, которым даже не нужно ничего взламывать. Подвешенный язык, смекалка, навыки социальной инженерии – и вуаля! «Специалист банка» уже подсчитывает прибыль.

Причём это угроза такого уровня, что с ней приходится бороться государству в лице Минкомсвязи, ФСБ, Роскомнадзора, ЦБ, а также операторов связи и банков. Новость о подобной межведомственной группе появилась в сентябре 2020 года.

Оцените успех затеи сами.

- Автор:

- Картамышев Валерий

Свежие комментарии